基于光场成像原理和混沌系统的多图像加密方法  下载: 515次

下载: 515次

0 引言

网络技术的快速发展对图像加密技术的保密性能及加密效率有了越来越高的要求.基于光学原理的图像加密技术包括双随机相位编码技术[1-3]、分数阶傅里叶变换[4-5]、鬼成像加密技术[6-7]等,具有维度高、鲁棒性强等优势.但现有的光学加密方法大多对加密系统的要求较高,算法复杂,加密效率较低,无法高效完成大量图像的加密任务.因此,研究安全高效的多图像加密方法迫在眉睫.

针对多图像加密也有人提出了一些方法,如ZHU Wei等提出一种基于小波变换的算法[8],该算法避免了加性串扰,提高了系统容量.WU Jing-jing等提出了一种基于不同衍射距离的计算成像的多图像加密算法[9],该方案密文不是复振幅,而是强度矢量,因此更便于记录和发送,但是会造成解密过程中图像的失真.TANG Zhen-jun等提出了一种基于位平面分解和混沌的多图加密算法,该算法将四幅经过处理的图像分别作为便携式网络图形(Portable Network Graphics, PNG)格式图像的R、G、B和Alpha四个通道的分量,但一次仅可同时完成4幅图像的加密工作[10].ZHANG Xiao-qiang等提出了一种基于混合图像元素和混沌的多图像加密算法[11];LI Yan-bin等提出了一种基于级联分数傅里叶变换的算法[12],HU Ke-ya等提出的基于圆柱衍射和相位截断的非对称式多图像加密系统[13],这两种算法抗攻击性极强;HU Yi-qun等提出基于带参数的迭代Arnold变换和图像分解的量子多图像加密算法[14];MOSSO E等提出基于线性调频z变换的非对称多图像加密系统[15]等.这些算法虽然改进了多幅图像加密技术,但在加密效率方面仍有欠缺.

光场成像是近年来发展起来的一种能够获取三维图像的新方法[16-19],它可以同时获取目标在空间中的位置信息与方向信息,通过提取完整的四维光场信息并对其进行计算处理,可以获得目标在光场中不同维度的切片.完整光场信息的采集除现阶段采用的微透镜阵列外,相机与机械臂的组合使用同样可以完成该目的,利用机械臂的二维移动与转动可以对目标进行多个视角的成像[20],同样可以采用较小的透镜阵列和平板扫描仪完成对完整光场的采集[21],而可调相机阵列则通过使相机在水平和竖直方向的移动来完成对目标完整光场的采集[22].

本文基于光场成像原理结合混沌系统,提出一种新的多图像加密方法.利用混沌系统生成光场成像系统的个数和参数,通过构造多个光场成像系统并提取其子孔径图像,高效实现多幅图像同时加密,且解密过程无失真,并对该加密算法进行了性能评估.

1 光场成像系统基本原理

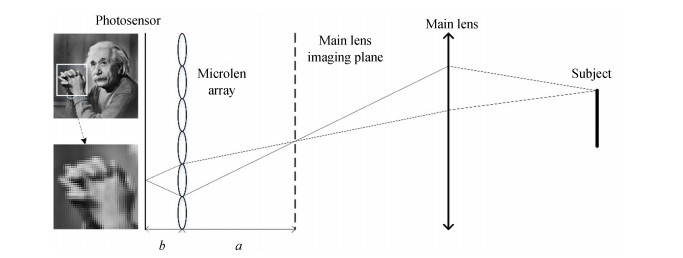

光场可以表征自由空间中的四维光线辐射,利用微透镜阵列实现的光场成像系统,能够记录光线的二维位置分布和二维方向分布.通过对采集到的光场信息进行重构,能够获得具有不同信息的新的图片,从而实现诸如三维成像、图像重聚焦等功能.

一种包含微透镜阵列的聚焦型光场成像系统的基本结构如

图 1. Basic structure diagram of a focused light field imaging system including a microlens array

Fig. 1. Basic structure diagram of a focused light field imaging system including a microlens array

在主镜头后方,光线经过微透镜阵列成像到探测器平面,每一个微透镜所对应的探测器上的成像区域形成一个宏像素,宏像素中的每一个像素点都与光场中一个位置与角度的采样相对应.在采集的光场图像中,每个宏像素中同一位置的像素与主镜头上相同位置的子孔径所成的像相对应.将这些像素按与微透镜顺序相对应的位置进行组合所得到的图像,定义为一幅子孔径图像,如

图 2. Schematic of sub-aperture image and macro pixel

Fig. 2. Schematic of sub-aperture image and macro pixel

2 算法流程

2.1 加密步骤

提出的基于光场成像原理和混沌系统的多图像加密方法,其加密过程如

1) 将多幅待加密图像按任意顺序组合拼接为一幅图像.

其中待加密图像的数量为A×A,单幅待加密图像的像素数为B×B,则拼接完成的组合图像总像素数为A×A×B×B.

2) 由混沌系统Logistic映射生成加密用光场成像系统的个数及参数.

随机选择初始值x10∈ (0, 1),参数变量μ1∈ (3.5699456, 4),迭代n1(n1为任意正整数)次后得到混沌序列

随机选择初始值x20∈ (0, 1),参数变量μ2∈ (3.5699456, 4),迭代

3) 在计算机中构建n个基于微透镜阵列的光场成像系统.

每个构造的光场成像系统如

4) 将拼接好的待加密图像依次置于构造出的n个光场成像系统中,得到光场图像P,提取其相应的子孔径图像并进行拼接.

从光场图像中提取宏像素图像,对所有宏像素图像中的所有像素位置都进行子孔径图像提取,得到Mn×Mn个子孔径图像,每个子孔径图像包含Nn×Nn个像素.将所有子孔径图像按所对应的像素在宏像素图像中的位置顺序进行拼接,得到经过该光场成像系统的子孔径拼接图像.将得到的子孔径拼接图像作为初始图像,再经过下一个光场成像系统,做同样操作,直至依次经过n个光场成像系统后结束,最后得到的子孔径拼接图像即为加密图像.

2.2 解密步骤

解密过程为加密过程的逆过程,描述为:

1) 将解密密钥

2) 根据n、M1, M2, M3, …, Mn构造多个光场成像系统.

3) 将加密图像依次置于构造的光场成像系统中,计算得到光场图像.

在一个光场成像系统中,根据微透镜参数将加密图像分割成Mn×Mn个子孔径图像,每个子孔径图像包含Nn×Nn个像素,将每个子孔径图像中的相同位置的像素按照其在子孔径图像集中的排列顺序进行排列,得到一个宏像素图像;对Mn×Mn个子孔径图像做同样的操作,得到Nn×Nn个宏像素图像.将这些宏像素图像按照该宏像素对应的微透镜在阵列中的位置顺序进行拼接,即得到该光场成像系统下的光场图像.

将该光场图像作为初始图像,再经过下一个光场成像系统,做同样操作,直至按逆序依次经过n个光场成像系统后结束,最后得到的光场图像即为原始加密图像的拼接图像.

4) 将最终得到的拼接图像按照图像数量进行分割,得到解密了的原始图像.

3 实验与安全性分析

3.1 实验

为了测试所提出的加密方法的有效性,用9幅尺寸为150×150像素的灰度图像来进行模拟仿真,原始图片如

当主镜头放大率为1时,图像经过单次光场加密过程像素位置的变化公式为

式中,

实验中取

3.2 安全性分析

为验证加密算法的有效性和安全性,通常从相邻像素相关性、密钥空间、密钥敏感度、信息熵、鲁棒性等方面对加密方法进行分析,并根据所得参数对加密方法进行综合评估[24].

3.2.1 相邻像素相关度

通常在原始待加密图像中相邻像素之间水平、垂直、对角线方向的相关性都很高,意味着相邻像素的灰度值非常接近,攻击者能够利用相邻像素值来推测原始图像,因此,一个合格的加密算法需要尽可能降低相邻像素的相关性.

相邻像素相关性的值的公式为

式中,μx和μy是x和y的平均值,σx和σy表示x和y的标准差,E[]表示期望函数.当相关性的值越接近1,表示相关性越强,相关性的值越接近0,则表示相关性越弱.

本实验中,在水平、垂直、对角线方向上分别取1 000对相邻像素点,

表 1. 原始图像和加密图像的相邻像素相关度

Table 1. Adjacent pixel correlation of original image and encrypted image

|

图 7. Horizontal pixel adjacent pixel correlation of original images after stitching

Fig. 7. Horizontal pixel adjacent pixel correlation of original images after stitching

图 8. Horizontal pixel adjacent pixel correlation of encrypted images

Fig. 8. Horizontal pixel adjacent pixel correlation of encrypted images

3.2.2 密钥空间

为确保加密算法的安全性,密钥空间必须足够大才能抵御攻击者的破解.

实验中假设计算机的计算精度为10-15,则混沌序列X1和混沌序列X2的密钥空间为(1015)4;为保证加密效率,参数密钥P和n1取值均设定为(1, 104),则本文算法的密钥空间为(1015)4×104×104=1068,表明本文算法的密钥空间足够大.

3.2.3 密钥敏感度

有效的加密方案对安全密钥的变化非常敏感,当加密秘钥和解密密钥之间存在微小差别时,接收者就无法获得正确的解密图像.

当改变混沌序列X1的密钥时,光场系统的个数和光场系统的参数均会发生改变,如将x10的0.78改为0.779,用该参数得到的解密图像如

3.2.4 信息熵

图像中包含信息的不确定性可以用信息熵来评估,信息熵的值越大,图像的不确定性越高,当信息熵等于8时,每个灰度出现的概率相同,因此,图像的信息熵越接近8,图像的灰度分布越均匀,攻击者从灰度分布中得到的图像信息就越少,原始图像就越不容易被泄露.信息熵可以表示为

表 2. 原始图像和加密图像的信息熵

Table 2. Information entropy of original image and encrypted image

|

3.2.5 鲁棒性

为了测试算法的鲁棒性,对加密图像进行噪声攻击.

3.2.6 算法性能比较

为了验证本文算法的性能,选择一种多图像加密算法,即TANG所提出的基于位平面分解和混沌的多图像加密算法[10]与本文方法进行比较.

从单次能够加密的图像数量方面看,TANG的加密算法中,是将4幅经过处理的图像分别作为PNG格式图像的R、G、B和Alpha四个通道的分量,所以该算法单次只能同时加密4幅图像.而本文所提出的加密算法,理论上对单次能够处理的图像数量没有限制.

从计算复杂度方面看,TANG的算法中,主要的计算复杂度包括将4幅原始图像进行位平面分解、不同位平面间的位块交换、将位平面图像转换为灰度图和异或运算等;而本文所提出的加密算法,主要计算复杂度仅在于根据光场系统参数进行的图像像素间的置乱.

实验选取16幅灰度图像作为原始图像,如

图 11. Original image in algorithm comparison experiment

Fig. 11. Original image in algorithm comparison experiment

TANG的算法得到的加密图像如

图 12. Encrypted images using two algorithms

Fig. 12. Encrypted images using two algorithms

表 3. 两种算法的计算时间

Table 3. The calculation time of two algorithms

|

4 结论

本文提出了一种基于光场成像原理和混沌系统的多幅图像加密算法.该方法利用混沌系统生成随机的用于加密的光场成像系统的个数和参数,并在计算机中构造出相应的多个不同参数的光场成像系统;然后将多幅待加密图像拼接后依次置于多个光场系统中成像;从获得的光场图像中提取相应的子孔径图像,并将多幅子孔径图像重组得到加密图像.实验结果表明,该算法安全有效,有较好的鲁棒性、密钥空间大、密钥敏感度高,且加密过程简单,加密效率高.

[3] QIN Yi, 秦 怡, 郑 长波, ZHENG Chang-bo. 基于双随机相位编码的彩色图像加密技术[J]. 光子学报, 2012, 41(3): 326-329.

[4] UNNIKRISHNAN G, JOSEPH J, SINGH K. Optical encryption by double-random phaseencoding in the fractional Fourier domain[J]. Optics Letters, 2000, 125(12): 887-889.

[6] ZHU Jinan. Research on image encryption method based on computational ghost imaging[D]. Jinan: Shong University, 2019.朱吉男.基于计算鬼成像的图像加密方法的研究[D].济南: 山东大学, 2019.

[16] REN N. Digital light field photography[C]. Stanfd: Lel Stanfd Juni University, 2006.

[17] LEVOY M, REN N, ADAMS A. Light Field microscopy[J]. ACM Trans Graph, 2006, 25(3): 924-934.

[18] LUMSDAINE A, GEGIEV T. The focused plenoptic camera[C]. San Franciscan: IEEE International Computational Photography, 2009: 18.

[19] GEGIEV T, ZHAN Yu, LUMSDAINE A, et al. Lytro camera technology: they, algithms, perfmance analysis[C]. SPIE, 2013, 8667: 86671J.

[20] LEVOY M, HANRAHAM P. Light filed rendering. Proccedings of the 23rd annual conference on Computer graphies interactive techniques[C]. New Yk: ACM, 1996, 237199: 3143.

[21] YANG J C, MCMILLAN L, SMITH A C. A light field camera f image based rendering[D]. Cambridge: Massachusetts Institute of Technology, 2000.

[22] YANG J C, EVERETT M, BUEHLER C, et al.A realtime distributed light field camers. Proceedings of the 13th Eurographics wkshop on Rangering[C]. AirelaVille: Eurographics Association, 2002: 7786.

[24] ZHAN Xinsheng. Image encryption scrambling perfmance analysis[D]. Zhengzhou: Zhengzhou University, 2005.詹新生.图像加密置乱性能分析[D].郑州: 郑州大学, 2005.

Article Outline

韩思敏, 张薇, 张翔, 韦晓孝, 万新军. 基于光场成像原理和混沌系统的多图像加密方法[J]. 光子学报, 2020, 49(3): 0310002. Si-min HAN, Wei ZHANG, Xiang ZHANG, Xiao-xiao WEI, Xin-jun WAN. Multiple Image Encryption Method Based on Light Field Imaging Theory and Chaotic System[J]. ACTA PHOTONICA SINICA, 2020, 49(3): 0310002.