基于神经网络的混沌虹膜相位掩模计算全息加密图像恢复

1 引 言

随着现代信息技术的发展,图像因其信息量丰富的优点,经常作为信息传递的载体。信息安全是信息传递中一个重要课题,为了对图像进行加密,学者们提出了种类各异的加密方法。其中,光学图像加密具有并行性、速度快、多维度等优点[1-2],因此倍受研究人员的青睐。1995年, Refregier和Javidi提出了基于4f系统的双随机相位编码(Double Random Phase Encryption, DRPE)方法[3],此后分数傅里叶变换域、菲涅耳变换域、小波变换域等光学图像加密技术被提出[4-6]。

一般的光学图像加密结果往往是复数,全息记录方式才能同时记录强度信息和相位信息,而传统的全息记录材料存储不便于在网络中传输。为了便于存储和网络传输,需要对加密信息进行数字化,最有效的数字化技术是数字全息和计算全息[7-9]。计算全息图像除了有数字化的特点外,还可以任意设置系统参数,记录虚拟物体。一般的加密方法需要将作为密钥的随机相位掩模与加密图像一起发送给接收方,信息量较大,不利于传输。针对这一问题,人们提出了基于混沌系统的改进方法[10-13]。在这基础上,科研人员利用计算全息和混沌理论对图像进行光学加密和解密[14-15]。在这些改进方法中,利用混沌函数产生随机相位掩模,混沌函数的初始值和控制参数作为密钥,大大降低了密钥的信息量,改善了传输密钥的问题。

由于大多数的光学加密系统是对称的,明文与密文是线性关系,容易被攻破,QIN和PENG等提出了一种基于相位截断傅里叶变换的非对称加密系统[16],该系统使用两个与加密密钥完全不同的解密密钥来恢复原始文本,提高了系统的安全性。由于密钥通常与其所有者没有紧密的联系,如果密钥被盗或者丢失,加密系统的安全性会受到威胁。生物特征作为密钥,具有唯一性和不可变更性,可以避免这类威胁,提高加密系统的安全性,近些年被广泛应用于图像加密领域[17-19]。本课题组也曾提出对称-非对称混合的加密方案[15,20],它是结合混沌映射、虹膜相位掩模和计算全息术的图像加密方案。

随着计算机硬件和人工智能技术的飞速发展,深度学习近几年在各个领域取得了突破性的进展。研究人员提出Visual Geometry Group Network[21](VGGNet)、 GoogLeNet[22]、残差网络[23](Residual Network,ResNet)等多种神经网络结构。神经网络拥有自学习与自适应性的特点,当神经网络输入训练样本,网络能够自动调整结构参数,改变映射关系,从而对特定的输入产生相应的期望输出。根据这一特性,神经网络可以应用于全息图像的重建[24-26]。

在光学图像加密中,密文图像和明文图像是一种映射关系。近年来,研究人员开始将神经网络应用于光学图像加解密中。HAI等使用卷积神经网络破解了DPRE的光学图像加密系统[27]。徐昭等使用神经网络破解混沌加密系统、相位截断傅里叶变换非对称加密系统,成功恢复出明文图像[28-29]。LEE等采用编码掩模对场景进行光学加密,并利用深度神经网络进行计算解密[30],能有效地进行图像重建和分类,但在解密的通用性方面还有提高空间。LIAO等针对DRPE提出了两步深度学习框架[31],先从密文的自相关中去除散斑噪声,再从无噪声的自相关中检索明文,能够从截获的未知密文中单独检索明文,但局限是泛化能力有限,只有当测试图像与训练数据集中的图像相似时,才能发挥良好的效果。WANG等提出了利用卷积神经网络解密光学加密图像[32],构建了一个基于U-net的神经网络结构来评估密码系统的安全性。为了利用深度学习解密彩色光学加密图像,JIN等提出了一种利用深度学习与基于干涉原理的光学彩色图像解密方法[33]。WANG等提出基于神经网络和多稳态超混沌网络的图像加密方案[34],该方案对灰度图像和彩色图像都有良好的抗剪切攻击和鲁棒性。以上方法都是利用神经网络恢复光学加密图像的研究,是利用神经网络拟合密文与明文之间的映射关系,才能成功恢复出密文图像。WANG等则提出了一种针对光学图像加密系统的可逆加密网络[35],加解密使用同一密钥,安全性和非对称性不强。在光学三维图像领域,LI和ZHANG等提出了M-cGAN网络对光学三维图像进行加密与重建[36]。

目前,深度学习在光学加密领域的应用越来越多,但利用深度学习解密具有光学特征的全息加密图像,特别是针对计算全息加密系统的研究还比较少[37]。本文利用深度学习对计算全息加密系统进行恢复,以进一步丰富和拓展深度学习在光学加密领域的应用。

混沌虹膜相位掩模计算全息加密系统既具有高安全性、低信息量特征,又有计算全息的优点。本文利用神经网络恢复混沌虹膜相位掩模计算全息加密图像,一方面拓展了计算全息加密图像的解密方法,避免了密钥在传输过程中泄露的问题;另一方面,在设计加密系统时不需考虑能否逆向解密,有利于提升加密系统的复杂性和抗攻击性。该方案中密文图像和明文图像是端到端的对应关系,最适合的网络结构为残差网络。残差网络可以简化学习的目标和难度,提升优化的效率,使得神经网络能够更加高效地学习输入与输出之间的逻辑关系,最终成功恢复出所对应的明文图像。

2 基本原理

2.1 混沌虹膜相位掩膜计算全息图像加密

2.1.1 生成混沌虹膜相位掩膜

在密码体系中,logistic混沌映射是使用最为广泛的混沌系统之一,通常是用来统计人口变化的数学模型,其表达式为:

其中为系统参数。当3.569 945 6<≤4时,logistic映射正处于混沌状态,此时所生成的混沌序列具有随机分布特性,是一种颇为良好的伪随机序列。

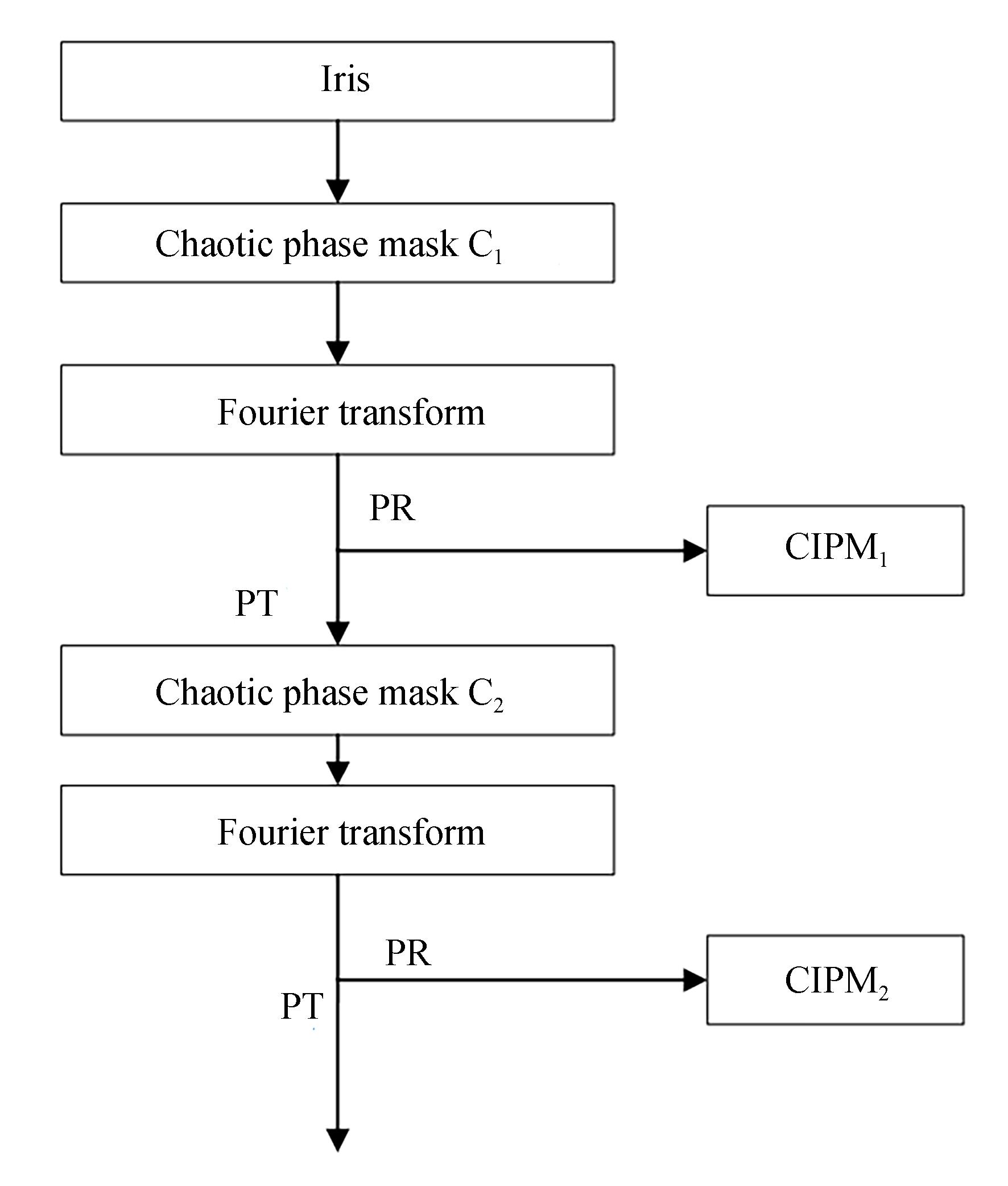

首先选取一张虹膜图像,将该虹膜图像与第一个混沌随机相位相乘,并进行第一次傅里叶变换,得到频谱:

对频谱提取相位,生成第一个混沌虹膜相位掩膜:

其中:表示相位保留或振幅截断。

随后,对频谱提取振幅:

其中:表示相位截断或振幅保留。

然后与第二个混沌随机相位相乘,并再一次进行傅里叶变换得到新的频谱:

再次提取相位,生成第二个混沌虹膜相位掩膜:

这时可以得到两个混沌虹膜相位掩膜板CIPM1 和CIPM2。整个流程如图1所示。

2.1.2 生成计算全息加密图像

将待加密图像与第一个混沌虹膜相位掩膜板CIPM1相乘,接着进行一次菲涅尔变换,得到:

其中:表示菲涅尔变换,Z1表示菲涅尔衍射距离。然后对其进行相位截断和相位保留:

保存RPM1,并作为解密过程的第一个私钥。

相位截断后与第二个混沌虹膜相位掩膜板CIPM2相乘,再进行一次菲涅尔变换,得到:

其中Z2表示菲涅尔衍射距离。再进行一次相位截断和相位保留,得到:

将RPM2保存,并作为解密过程的第二个私钥。相位截断后,此时图像可作为制作菲涅尔计算全息图的原始图像,接着制作菲涅尔计算全息图。再经过距离Z3的菲涅耳衍射,在输出平面得到复振幅分布:

最后引入参考光与进行干涉, 二者存在一定的夹角,是离轴全息。在输出平面得到加密全息图的光强分布:

整个加密过程如图2所示。

2.2 基于神经网络的加密图像恢复

一般来说,随着神经网络层数的增加,整个系统恢复出的效果会更好,但实际上会出现梯度消失或者网格退化的现象,即随着网络层数的增加,训练损失前期下降,最后却会趋于饱和,此时再增加网络深度,训练损失反而会增大,这和过拟合是不一样的。为了解决这个问题,可以尝试将浅层网络的特征传到高层网络,以达到最终的训练目的。最早提出具体方法的是何凯明,他在2015年提出了残差网络模型[23]。

与传统的卷积神经网络相比,残差网络最大的特点就是存在跳转连接层,如图3所示。利用此跳转连接层可以将一个残差模块的输入和输出进行元素方式的堆叠,这种对元素的加法不会增加网络计算负担,也不会额外增加参数,相反还会通过将浅层的信息直接传到更深的网络层,极大地提高整个模型的训练速度和精度。经过实践,由于网络模型层数不断加深而导致训练误差增大的现象被消除,并且在测试集的表现会更加优异,因此该跳转链接能够很好地解决网格退化的问题。

本文基于残差网络对密文进行恢复,通过大量密文明文对进行训练,直至网络模型学习到明文密文对之间的逻辑关系。通过残差网络结构可以看出,模型的输入和输出是一一对应的,即输入一幅密文图,输出即该密文图所对应的明文图。明文到密文的关系式为:

其中:A表示密文图,B表示明文图,函数F可近似为加密过程,并且是不对称加密。那么本设计即是拟作该加密过程的逆过程,关系式为:

其中C为通过神经网络恢复出的图像。

神经网络的输入图像为64×64的灰度加密图像,第一层网络为卷积层,卷积核尺寸为3×3,数量为64个,步进为1,填充方式为SAME,以保证输入输出尺寸一致,利用卷积层可以提取输入端的特征。随后进入激活层,采取的激活函数为ReLU。在神经网络中添加ReLU函数后,能极大地缓解梯度消失的现象,并且可以提高收敛速度。第三层网络为池化层,加入池化层是为了防止过拟合。接下来进入残差模块,整个神经网络包含5个残差模块,如图4所示,残差模块由2个卷积层、2个批量归一化层(Batch Normalization,BN)和2个激活层构成。BN层在线性层和卷积层后面,能够加速网络收敛速度,可以使用较大的学习率来训练网络,提高整个网络的泛化能力。

需要指出的是,第一层卷积所得到的特征同样作用到了最后一个残差模块之后,再经过2次激活层和3次卷积层后得到一幅64×64的输出图像,神经网络结构如图5所示。

为了更好地提高输出图像的质量,网络中的优化器引入的是Adam优化算法。该算法是一个寻找全局最优点的优化算法,并且引入了二次梯度校正。网络采用的均方差(Mean Squared Error,MSE)损失函数如下:

其中:Ioutput为输出图像真值,Itarget为对应目标图像真值,M和N代表图像的高度和宽度。训练过程中损失值趋于动态稳定时,神经网络完成训练。

2.3 评价方法

为了检验解密质量,使用明文图像和密文图像间的峰值信噪比(Peak Signal to Noise Ratio, PSNR)、互相关系数(Cross Correlation, CC)和结构相似性(Structural Similarity Index, SSIM)验证研究效果。其公式分别为:

其中:

式中:和分别为明文图像和密文图像的像素值,M和N为图像的宽和高的像素数,和分别是和的均值,和分别是和的标准差,是和的协方差,和是用于维持稳定的常数,使式(20)的分母任意时刻都不为0,k1为0.01,k2为0.03,L是像素值的动态范围,本实验中L为255。

3 仿 真

实验硬件采用的CPU为Intel Core i5-11400,频率为2.60 GHz,16 G内存,GPU为GeForce GTX3050。实验软件环境为matlab2019b和PyCharm,编程语言使用的是Python3.7,深度学习平台为Tensorflow-gpu 2.5.0。整个实验分为加密部分和解密部分两部分。实验使用的数据集为FASHION-MNIST数据集,原图像是28×28的灰度图像,但在实验过程中发现,在经过几次卷积后所提取到的特征较少,因此使用imresize函数,利用最近邻插值算法将图像放大为64×64。加密过程在matlab中完成,将明文图像批量进行加密,制成六万对明文密文对为训练集,独立于训练集的六千对明文密文对为验证集,独立于训练集和验证集的六百对明文密文对为测试集。为了提高训练精度,整个数据集各类服装图像保持均匀配比。

解密部分在PyCharm软件中完成,批量导入数据集后,将密文图像作为输入,对神经网络进行训练。整个训练过程分为两部分,前期学习率设置为0.000 1,batch size为15,当training loss不再收敛时,整个时长约10小时;再将学习率设置为0.000 01,batch size设置为20,直至training loss趋于平稳,整个时长约10小时。

实验结果如图6所示。每一幅解密图像与明文图像的CC,PSNR和SSIM如表1所示。对比观察恢复图像与明文图像,二者基本一致,同时分析表1,CC,PSNR和SSIM比较理想,由此表明,本文提出的神经网络具备恢复计算全息加密图像的能力。

表 1. 解密图像的互相关系数、峰值信噪比和结构相似性

Table 1. CCs,PSNRs and SSIMs of decrypted images

|

4 实验及结果分析

4.1 鲁棒性测试

在传输过程中,加密图像不可避免会受到图像噪声污染。这里对加密全息图进行处理,以分析图像受到噪声污染时的解密质量。

4.1.1 抗椒盐噪声能力测试

为了测试系统的抗噪声能力,对测试集的密文进行污染,看是否仍然具有恢复密文的能力。图7(a)为正常恢复出的图像,7(b)~7(f)为加入不同密度的椒盐噪声时恢复出的图像。对密文图像添加噪声污染后恢复图像的CC,PSNR和SSIM如表2所示。通过对比可以看出,随着噪声比例的增加,恢复图像逐渐变模糊,但整体轮廓依然清晰可见,说明本系统具有一定的抗椒盐噪声能力。

图 7. 对密文图像添加不同密度椒盐噪声污染后的重建图像

Fig. 7. Reconstruction results of images added salt and pepper noise with different ratios

表 2. 对密文图像添加椒盐噪声污染后恢复图像的互相关系数、峰值信噪比和结构相似性

Table 2. CCs,PSNRs and SSIMs of decrypted images with salt and pepper noise of different ratios

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

4.1.2 抗高斯噪声能力测试

这里使用均值为0、方差为0.1%的高斯噪声,重建结果如图8所示。

图 8. 对密文图像添加高斯噪声(0.1%)污染后的重建图像

Fig. 8. Reconstruction results of images with Gaussian noise of 0.1%

对密文图像添加高斯噪声污染后恢复图像的CC,PSNR和SSIM如表3所示。通过对比明文图像和解密图像,添加高斯噪声后恢复出的图像变得模糊,相关评价系数也不是很理想,说明此系统对测试集中添加高斯噪声后的解密能力有限。

表 3. 对密文图像添加高斯噪声(0.1%)污染后恢复图像的互相关系数、峰值信噪比和结构相似性

Table 3. CCs,PSNRs and SSIMs of decrypted images with Gaussian noise of 0.1%

|

4.2 算法泛化能力测试

为了测试本算法的通用性,使用MNIST手写数字数据集进行实验。MNIST数据集的原图像是28×28的灰度图像,同样使用imresize函数,利用最近邻插值算法将图像放大为64×64。对手写数字图像加密并制成密文明文对数据集,一共生成了一万对明文密文对作为训练集,独立的一千对明文密文对作为验证集,独立的一百对明文密文对作为测试集。

实验结果如图9所示。图9中,每一幅解密图像与明文图像的CC,PSNR和SSIM如表4所示。对比观察恢复图像与明文图像,CC,PSNR和SSIM比较理想,由此表明,本算法具备良好的通用性和一定的泛化能力。

图 9. 基于残差神经网络的MNIST手写数字恢复图像

Fig. 9. Reconstruction results of MNIST images by ResNet neural network

表 4. 解密图像的互相关系数、峰值信噪比和结构相似性

Table 4. CCs,PSNRs and SSIMs of decrypted images

|

4.3 与其他神经网络的对比测试

为了探索其他神经网络对光学加密图像的解密性能,本文选取经典卷积神经网络(Convolutional Neural Networks, CNN)结构和VGG13网络结构进行实验。输入端同样是64×64的密文图像,经过数层卷积层、激活层和池化层,学习率设置为0.000 1,batch size为15。为了适应本文数据集的特征和解密需要,在VGG13网络最后三层的全连接层的输出通道做了调整,输出通道分别为256,64和1。

最终的重建效果如图10所示。观察图10,通过CNN恢复出的图像模糊不清,与明文图像有一定的差别;通过VGG13恢复出的图像尽管轮廓可以分辨,但仍与明文图像有一定的差别。

对比分析了CNN,VGG13和ResNet的训练时长和恢复结果。训练时长上,CNN由于层数较少,所以训练时长较短,约为8小时;VGG13网络由于参数量过于庞大,训练时长增加,迭代40万次约30小时;ResNet由于拥有跳转连接的优势,总训练时长可控制在20小时内。恢复结果上,3种网络结构所恢复图像的平均CC,PSNR和SSIM如表5所示。测试结果表明,残差网络结构在恢复光学加密图像方面具有一定的优势。

表 5. 三种网络结构所恢复图像的平均互相关系数、峰值信噪比和结构相似性

Table 5. Average CC, PSNR and SSIM of decrypted images by three network structures

|

5 结 论

本文提出了基于神经网络对混沌虹膜相位掩模计算全息加密图像的恢复技术,能够有效地对加密图像进行恢复。原来的光学解密过程是将混沌虹膜相位掩膜板CIPM1和CIPM2、菲涅尔变换的距离、波长等公钥和RPM1,RPM2等私钥作为解密密钥,恢复原图。该解密系统则是利用神经网络对大量的明文密文对进行训练,进而达到有效恢复明文图像的目标,不需要密钥的传输。在训练和调试过程中,不断探索优化神经网络架构,其中两次池化层的加入是本系统的特点,极大地优化了拟合结果,加快了训练误差的收敛,对计算全息密文图像的成功恢复起关键作用。实验结果表明,该方案是可行的,在密文信息受到噪声等攻击条件下对解密信息质量进行分析,当加入低密度的椒盐噪声时,平均CC为0.979,平均PSNR为58.13 dB,平均SSIM为0.752;当加入高密度的椒盐噪声时,平均CC为0.842,平均PSNR为46.98 dB,平均SSIM为0.492。但测试集添加高斯噪声后,恢复出的图像质量不够理想,说明该方案在抗椒盐噪声方面具有一定的鲁棒性。从恢复效果来看,该算法对复杂图案的恢复效果一般,下一步研究工作将改善网络结构,以提高系统的恢复能力;并尝试对彩色加密图像和全息3D加密图像利用神经网络进行恢复。

[1] PSALTIS D. Coherent optical information systems[J]. Science, 2002, 298(5597): 1359-1363.

[2] CHEN W, JAVIDI B, CHEN X D. Advances in optical security systems[J]. Advances in Optics and Photonics, 2014, 6(2): 120-155.

[3] REFREGIER P, JAVIDI B. Optical image encryption based on input plane and Fourier plane random encoding[J]. Optics Letters, 1995, 20(7): 767-769.

[4] SITU G H, ZHANG J J. Double random-phase encoding in the Fresnel domain[J]. Optics Letters, 2004, 29(14): 1584-1586.

[5] CHEN L F, ZHAO D M. Optical color image encryption by wavelength multiplexing and lensless Fresnel transform holograms[J]. Optics Express, 2006, 14(19): 8552-8560.

[6] LI C L, LI H M, LI F D, et al. Multiple-image encryption by using robust chaotic map in wavelet transform domain[J]. Optik, 2018, 171: 277-286.

[7] MARRON J C, KENDRICK R L, SELDOMRIDGE N, et al. Atmospheric turbulence correction using digital holographic detection: experimental results[J]. Optics Express, 2009, 17(14): 11638-11651.

[8]

[9]

[10] SINGH N, SINHA A. Optical image encryption using fractional Fourier transform and chaos[J]. Optics and Lasers in Engineering, 2008, 46(2): 117-123.

[11] SUI L S, DUAN K K, LIANG J L, et al. Asymmetric double-image encryption based on cascaded discrete fractional random transform and logistic maps[J]. Optics Express, 2014, 22(9): 10605-10621.

[12]

[13]

[14] SUN X R, HU T, MA L H, et al. The encryption and decryption technology with chaotic iris and compressed sensing based on computer-generated holography[J]. Journal of Optics, 2022, 51(1): 124-132.

[15] MA L H, SUN X R, JIN W M. Symmetric-asymmetric hybrid encryption and decryption system based on chaotic iris phase mask and computer-generated holography[J]. Optical Engineering, 2020, 59(8).

[16] QIN W, PENG X. Asymmetric cryptosystem based on phase-truncated Fourier transforms[J]. Optics Letters, 2010, 35(2): 118-120.

[18] TASHIMA H, TAKEDA M, SUZUKI H, et al. Known plaintext attack on double random phase encoding using fingerprint as key and a method for avoiding the attack[J]. Optics Express, 2010, 18(13): 13772-13781.

[19] SOLIMAN R F, BANBY G MEL, ALGARNI A D, et al. Double random phase encoding for cancelable face and iris recognition[J]. Applied Optics, 2018, 57(35): 10305-10316.

[20] MA L H, JIN W M. Symmetric and asymmetric hybrid cryptosystem based on compressive sensing and computer generated holography[J]. Optics Communications, 2018, 407: 51-56.

[21] SIMONYAN K, VEDALDI A, ZISSERMAN A. Learning local feature descriptors using convex optimisation[J]. IEEE Transactions on Pattern Analysis and Machine Intelligence, 2014, 36(8): 1573-1585.

[25] WANG K Q, QIAN K M, DI J L, et al. Y4-Net: a deep learning solution to one-shot dual-wavelength digital holographic reconstruction[J]. Optics Letters, 2020, 45(15): 4220-4223.

[26] YIN D, GU Z Z, ZHANG Y R, et al. Digital holographic reconstruction based on deep learning framework with unpaired data[J]. IEEE Photonics Journal, 2019, 12(2): 1-12.

[27] PAN S X, LIAO M H, et al. Cryptanalysis of random-phase-encoding-based optical cryptosystem via deep learning[J]. Optics Express, 2019, 27(15): 21204-21213.

[29]

[30] LEE Y T C, FANG Y C, TIEN C H. Deep neural network for coded mask cryptographical imaging[J]. Applied Optics, 2021, 60(6): 1686-1693.

[31] LIAO M H, ZHENG S S, PAN S X, et al. Deep-learning-based ciphertext-only attack on optical double random phase encryption[J]. Opto-Electronic Advances, 2021, 4(5): 200016.

[32] WANG X G, WEI H Y. Cryptanalysis of compressive interference-based optical encryption using a U-net deep learning network[J]. Optics Communications, 2022, 507: 127641.

[33] JIN M X, WANG W Q, WANG X G. Optical color image cryptosystem based on interference principle and deep learning[J]. Optik, 2022, 251: 168474.

[34] WANG S Y, HONG L, JIANG J. An image encryption scheme using a chaotic neural network and a network with multistable hyperchaos[J]. Optik, 2022, 268: 169758.

[35] WANG F, NI R J, WANG J, et al. Invertible encryption network for optical image cryptosystem[J]. Optics and Lasers in Engineering, 2022, 149: 106784.

[36] ZHANG L, WANG Y, LI D H, et al. Cryptanalysis for a light-field 3D cryptosystem based on M-cGAN[J]. Optics Letters, 2021, 46(19): 4916-4919.

[37] WANG X G, WANG W Q, WEI H Y, et al. Holographic and speckle encryption using deep learning[J]. Optics Letters, 2021, 46(23): 5794-5797.

Article Outline

胡涛, 孙雪茹, 金伟民. 基于神经网络的混沌虹膜相位掩模计算全息加密图像恢复[J]. 光学 精密工程, 2023, 31(3): 417. Tao HU, Xueru SUN, Weimin JIN. Neural network-based computational holographic encryption image reconstruction scheme for chaotic iris phase mask[J]. Optics and Precision Engineering, 2023, 31(3): 417.