基于矢量分解和相位剪切的非对称光学图像加密  下载: 555次

下载: 555次

0 引 言

图像具有直观、生动和涵盖信息量大的特性,在信息化社会运用极为广泛,其安全性也受到越来越多学者的关注。光学具有高速并行和多维参数的特点被广泛运用到图像加密中。Javidi和Ref.regier在1995年提出了基于傅里叶变换的双随机相位编码光学加密系统[1],开启了光学图像加密先河。但其第一块模板不敏感,系统安全性低。参考文献[2]引入纯相位编码解决了第一块相位模板不敏感问题。许多学者将傅里叶变换推广到分数傅里叶[3-4]、菲涅耳变换[5-6]、Gyrator变换[7-8]、Mellin变换[9-10]等,增加密钥空间,提高系统安全性。其他成像系统,如电脑鬼成像[11-12]、数字全息[13-14]、非相干成像[15-16]等被相继提出,得到的密文为实数,便于密文的接收与传输。但上述算法均属线性运算易被选择明文[17-20]、已知明文[21]和唯密文[22-24]攻破。2010年Peng和Qin[25]提出来一种基于相位剪切的非对称、非线性加密方式,加解密过程使用不同的密钥,能有效抵御以上攻击。但在加密密钥作为公钥的情况下被迭代相位恢复算法破解[26-27]。对此许多学者对非线性或非对称加密做了进一步研究[28-33],参考文献[28]将非线性薛定谔方程引入双随机相位编码系统,但其光路需要加入晶体和电场而使得光路复杂不易实现。参考文献[29]使用相位迭代算法进行加密,加密安全性与迭代次数有关,加密时间长且加解密都无法用光学元器件实现。参考文献[30-31]将参考文献[25]中的傅里叶变换推广到菲涅耳变换,增加了光学密钥,以增加加密系统抗攻击能力,但还是被参考文献[34]破解。参考文献[32]将矢量分解、Gyrator变换和相位剪切结合提出一种非对称的加密方式,增加了抗选择明文攻击能力,但不是每个解密密钥都能随明文变化。参考文献[33]将傅里叶、离散余弦变换、立方运算以及相位剪切运用到加密系统,用立方进一步破坏算法的线性,安全性更高。但以上非对称加密算法中明文对解密密钥以及密文的敏感性不够高,在解密过程中解密密钥的敏感性弱,密文分布不够均匀。

文中明文经过正反傅里叶变换、矢量分解和相位剪切,将信息有效隐藏在密文中。矢量分解过程中产生的解密密钥与明文关联性强,提高了明文对解密密钥和密文的敏感性,也提升了解密密钥的敏感性。相位剪切的引入扩大了解密密钥空间,进一步增强加密算法的安全性。实验表明:该算法是一种实现简单、安全性高的非对称光学图像加密方法。

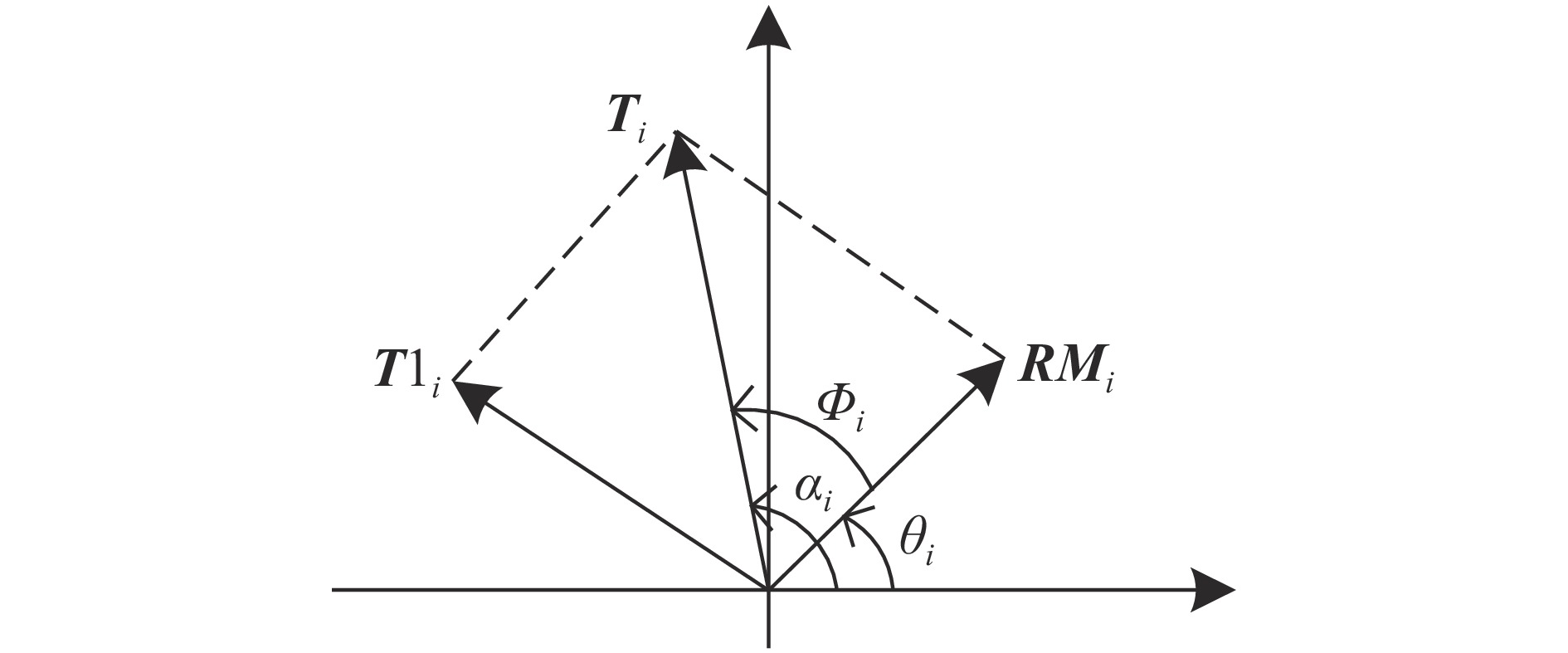

1 矢量分解原理

每个复数均可表示为复数坐标中的一个向量。文中在矢量分解过程中,让随机向量(解密密钥)和矢量分解结果模的最大值不超过待分解量(含有明文信息)模的最大值,使得产生的解密密钥与明文产生强关联,明文对解密密钥和密文变得更为敏感。矢量分解原理图如

式中:

在向量

要

式中:

式中:

2 加解密过程

2.1 加密过程

加密过程如

(1) 读取一个大小为

(2 ) 将

(3) 将

(4) 将

(5) 将

(6) 将

(7 )

2.2 解密过程

在计算机中运用公式(14)解密

也可运用光的干涉原理和凸透镜的傅里叶变换原理用光学器件进行解密,解密过程原理图如下:

3 实验仿真

文中采用MATLAB R2016a作为仿真平台,同时选取256×256的灰度图lean和107×122的二值图像logo作为实验对象。加解密结果以及加解密密钥如

从

3.1 密钥敏感性分析

利用控制变量法,设置不同类型的错误密钥,当其中一类错误,其他密钥为正确密钥。文中笔者在解密密钥中用公式(15)引入噪声来改变解密密钥,同时采用平均均方误差(MSE),和相关系数(CC)来具体评价解密质量。

式中:

图 5. 解密密钥错误时解密图像与原图的CC 和MSE

Fig. 5. CC and MSE of the decrypted image and plaintext when the decryption key is wrong

通过

3.2 明文对密文和密钥的敏感性

文中的解密密钥在加密过程中产生,矢量分解和相位剪切过程所得解密密钥与明文有关,使得解密密钥能随明文自适应变化,同时明文对密文也极其敏感。文中采用像素值变化率(NPCR)和归一化平均变化强度(UACI)来描述密文对解密密钥和密文的敏感性。将明文、明文第一个像素点加k和明文前k个和倒数k个像素点依次交换位置的图像分别进行加密,计算明文为lean时改变后与未改变图像在加密过程中生成解密密钥和密文间的NPCR和UACI的值,如

图 7. 改变明文第一点像素值大小的UACI 和NPCR 对比图

Fig. 7. UACI andNPCR comparison diagram of changing the pixel value size of the first point in plaintext

式中:当

从

图 8. 交换明文像素点位置的UACI 和NPCR 对比图

Fig. 8. Comparison of UACI and NPCR for exchanged plaintext pixel position

3.3 抗选择明文攻击分析

通常情况下,针对加密系统的攻击主要有已知明文攻击、选择明文攻击、选择密文攻击、唯密文攻击。由于选择明文攻击对加密系统最有威胁,如果加密系统能够抵抗选择明文攻击,则可以抵抗另外3种攻击[32]。因此,文中用选择明文攻击来进一步测试系统的安全性。选择明文攻击,即攻击者已经知道加密和解密算法,并且可以任意选择明文,并利用公钥获取相应的密文。文中利用上文中提到的lean文明第一位置的像素值加5和交换第一像素点和倒数第一像素点位置的两个图像作为攻击图像,放入加密系统中得到对应的解密密钥。密文用攻击图像得到的加密密钥的解密,结果如

由

3.4 统计特性分析

文中主要从两个方面对统计特性进行分析,一是图像像素值的分布情况和值的混乱程度,即直方图和信息熵,另一个是相邻像素的相关程度。

3.4.1 直方图与信息熵

直方图能直观反映图像灰度值分布,给出文中的密文和参考文献[31-33]密文的直方图,如

信息熵对比如

表 1. 信息熵对比

Table 1. Information entropy comparison

|

由

3.4.2 相邻像素的相关性

一个好的加密方法应该显著破坏相邻像素的相关性。文中用公式(17)计算出明密文的水平、垂直、对角方向的相邻像素的相关系数,如

表 2. 相邻像素相关系数

Table 2. Correlation coefficients of adjacent pixels

| ||||||||||||||||||||||||||||||||||||||||||||||||||

由

4 结 论

文中通过矢量分解和相位剪切,使得加密密钥与解密密钥不同,实现非对称加密,同时让解密密钥与明文产生较强关联,使其能随明文自适应变换。通过对比分析:该算法明文敏感性更高,当明文像素值发生微小变化时,密钥和密文像素变化率达到1,归一化变化强度变化更为迅速、幅度更大,抗选择明文攻击的抵御能力更强;密文分布均匀信息熵更接近理想值8,相邻像素相关性低,更有效的抵御统计攻击;解密密钥敏感性高,当引入少量加性噪声时,解密图像与明文的相关系数以及均方误差都急剧变化。相比于传统的非对称算法,具有更高安全性和实用性。

[13] Hua Lili, Xu Ning, Yang Geng. An encryption scheme based on phase-shifting digital holography and amplitude-phase disturbance[J]. Chinese Physics B, 2014, 23(6): 206-211.

[18] Cheremkhin P A, Evtikhiev N N, Rodin V G, et al. Method of attack on schemes of optical encryption with spatially incoherent illumination[C]ElectroOptical Infrared Systems: Technology Applications, 2017.

[29] 陈翼翔, Chen Yixiang, Wang Xiaogang, 汪小刚. Image encryption based on iterative amplitude-phase rretrieval and nonlinear double random phase encoding[J]. Acta Optica Sinica, 2014, 34(8): 119-124.

[31] Yadav P L, Singh H. Enhancement of security using structured phase masked in optical image encryption on Fresnel transfm domain[C]2nd International Conference On Condensed Matter Applied Physics (ICC 2017), 2018.

Article Outline

郭媛, 敬世伟, 许鑫, 魏连锁. 基于矢量分解和相位剪切的非对称光学图像加密[J]. 红外与激光工程, 2020, 49(4): 0426001. Yuan Guo, Shiwei Jing, Xin Xu, Liansuo Wei. Asymmetric optical image encryption based on vector decomposition and phase-truncated[J]. Infrared and Laser Engineering, 2020, 49(4): 0426001.